微软2019年底,发布了一篇文章:0.08%的RDP暴力破解能够成功

https://www.microsoft.com/security/blog/2019/12/18/data-science-for-cybersecurity-a-probabilistic-time-series-model-for-detecting-rdp-inbound-brute-force-attacks/

此外,暴力破解平均持续2-3天,约90%的案例中攻击会持续1周或更少的时间,不到5%的案例会持续2周或更久。

约0.08%的RDP暴力破解最后能够成功。

研究人员收集了失败和成功的RDP登录事件的详细信息,Windows事件编码分别为ID 4265和4264。研究人员还收集了正常用户/攻击者可能使用的用户名。

为了不被发现,不少攻击者并不是持续高频率攻击,而是每天每小时只尝试几个组合,整体持续好几天。

下面列举以下 Windows Server 防止暴力破解的方法。

1,不使用3389端口,改用其他端口。

2,不要使用弱密码。

3,疯起来连我自己都咬,组策略/Windows设置/安全设置/帐户策略/帐户锁定策略/帐户锁定阈值”。

4,限制远程连接IP地址,有条件的使用跳板机。

5,查看日志,把暴力破解的IP加入防火墙禁止连接。我发现日志中有些登录失败信息中没有IP。可以使用netstat interval 查看哪些IP连接TermService,然后加入防火墙禁入。

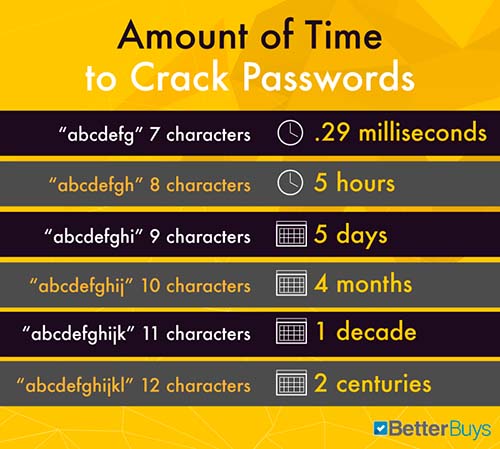

破解密码需要多久:

如果你使用“password”或者“12345”作为你的电子邮件或者Facebook账号密码,那么黑客只需要0.29秒就能完成破解。因此在账号密码上强烈推荐使用独特的的复杂密码,这样才能降低被黑客破解的风险。BetterBuys近日创建了一个交互式在线密码审查工具,使用来自英特尔和密码破解工具John the Ripper的基准来确认在1982年到2019年破解所用密码需要多长时间。

https://www.betterbuys.com/estimating-password-cracking-times/

参考:

https://www.sohu.com/a/73919112_257305

https://www.zhihu.com/market/paid_magazine/1081658064574136320/section/1081658074955055104

修改时间 2018-08-28